Практические основы защиты WPA\WPA2

Информация, которую вы можете получить в данной статье, может быть использована для получения неавторизованного доступа к сетям, и ваши действия могут попасть под статьи 272-273 УК РФ. Эти сведения публикуются здесь исключительно для ознакомления, и за их использование в противоправных целях несете ответственность только вы.

Данная статья посвящается теме, которая была освящена на встрече МГУПИ User Group «Обеспечение безопасности беспроводных сетей(WPA2)».

Введение

Ниже будет рассказано о двух видах атак, которые могут быть проведены против вашей сети. Данные атаки являются наиболее распространенными, поскольку утилиты для их проведения находятся в повсеместном доступе в сети (Wi-Fi: Aircrack-ng and CommView),, и злоумышленнику совсем не обязательно иметь глубокие познания в IT, чтобы взломать вашу сеть. Поэтому в данной статье я приведу несколько примеров того, как можно взломать WPA\WPA2 сеть с использованием распространенных инструментов.

Уязвимость 1: атака Denial of Service на WPA\WPA2(Personal) сеть

Теория

Данная уязвимость WPA-PSK имеет место быть за счет излишней защищенности сети от подмены клиента.

После ввода Pre-Shared Key, но перед тем, как подключиться к сети, происходит пересылка ключа на точку доступа в зашифрованном пакете. Однако, если вдруг в сети происходят какие-то сбои – например, временное отключение питания на точке доступа, либо же сильные помехи – то для защиты сети от подмены клиента, клиент должен заново отправить пакеты handshake на точку доступа. В момент отправки пакетов, соединение между клиентом и сетью теряется. Таким образом, уязвимость заключается с посылке специальных реассоционных пакетов клиенту(клиентам), которые будут вынуждены прервать соединение до того, как не будет завершен обмен ключами. Таким образом, если злоумышленник начинает посылать одному, либо же нескольким клиентам такие реассоционные пакеты раз в 10 мс, то этот клиент(клиенты) не смогут работать с сетью, буквально через 3 минуты после такой атаки.

ОС Windows 7, запущенная на клиенте, отключается от такой сети, и пока продолжается атака, не может подключиться.

Практика

Для успешной реализации такой атаки злоумышленнику (если он использует Windows) потребуется программа CommView for WiFi фирмы Tamosoft. Данное программное обеспечение было разработано для мониторинга сетей, но помимо этого оно нашло применение в среде вардрайверов. Для того, чтобы беспроводной адаптер мог послать реассоционные пакеты, для него необходим специальный драйвер. Эти драйверы входят в комплект поставки CommView for WiFi, однако ограничен список адаптеров, с которыми они могут работать. Список поддерживаемых адаптеров можно найти на сайте компании Tamosoft. Примером такого адаптера может служить D-Link DWA-160. Стоимость его и подобных ему адаптеров выше, чем средняя цена на них, но все же остается доступной. Ознакомительная CommView for WiFi доступна для бесплатного скачивания с официального сайта. Поэтому, получение инструментов для выполнения атаки для злоумышленника не составит труда.

Итак, злоумышленник запускает CommView for WiFi, устанавливает драйвер для беспроводного адаптера. Далее настраиваются некоторые параметры работы CommView(о них было рассказано в предыдущей статье).

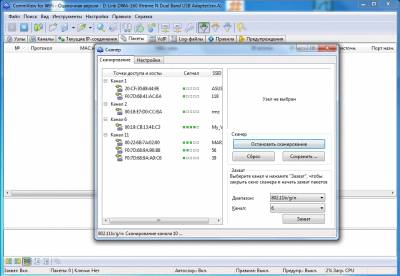

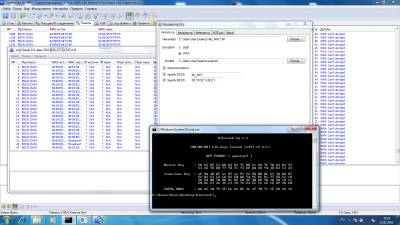

После чего запускается сканирование эфира. Вот здесь стоит обратить внимание на то, что многие адаптеры, на которые есть драйвера для работы в режиме мониторинга, менее чувствительны при работе в этом режиме. Так, приведу для сравнения два скриншота.

Этот скриншот был сделан из окна программы CommView, когда для сканирования использовался адаптер D-Link DWA-160.

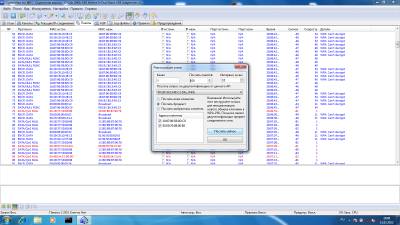

А вот этот скриншот окна отображения доступных беспроводных сетей был сделан после выхода из CommView, когда адаптер стал работать в нормальном режиме.

Поэтому можно сделать вывод, что для успешной DoS-атаки на такую сеть злоумышленнику необходимо быть довольно близко к самой точке доступа, на что следует обратить внимание.

Так вот, далее злоумышленник начинает захват трафика на том канале, на котором вещает ваша сеть. Далее необходимо подождать несколько минут, чтобы была проанализирована сетевая активность, и были определны MAC-адреса подключенных к точке доступа клиентов. Далее злоумышленник выполняет команду «Реассоциация узлов» из меню «Инструменты». В открывшемся диалоговом окне выбираются клиенты, которым будут посылаться пакеты, и интервал и количесвто передаваемых пакетов. Чем меньше интервал и чем больше количество пакетов, тем на большее время сеть будет выведена из строя. Далее злоумышленник нажимает кнопку «Послать сейчас»

В этот момент в сеть уходят реассоционные пакеты, и клиенты пытаюстся восстановит подлключение. Если сразу после отправки отправить новую «порцию» пакетов, а потом еще и еще, то клиенты начнут отключаться от точки доступа, и таким образом сеть окажется неработоспособной.

Методы защиты:

Защититься от такой атаки очень сложно, поскольку ассоционные пакеты являются основой и так услабленного механизма аутентификации сети WPA-PSK. Лучшая в таком случае защита – это не использовать WPA-PSK в корпоративной среде, а в домашних условиях установить точку доступа так, чтобы беспроводная сеть не выходила за пределы вашей квартиры, либо же используйте глушащие устройства по периметру.

Уязвимость 2: атака BruteForce на WPA\WPA2(Personal) сеть

Теория:

Вторая уязвимость в WPA\WPA2-PSK сети, которая является очередным примером того, что происходит, когда корпоративные стандарты пытаются переделать под нужды дома и малого офиса.

Как уже говорилось в предыдущей статье, есть возможность перехвата пакетов handshake, в которых передается Pre-Shared Key при подключении устройства к сети. По-скольку Pre-Shared key шифруется, у злоумышленника остается только одна возможность – атака грубой силой на захваченные ассоционные пакеты. С одной стороны, это нерационально, но стоит понимать, что для этого совсем не нужно находиться рядом с точкой доступа, и для такой атаки грубой силой (либо словарной) злоумышленник может задействовать большие вычислительные ресурсы.

Для примера, на моем ноутбуке Dell Inspirion 7010 с процессором i5 скорость подбора составляет 1500 ключей в секунду. На компьютере с процессором i7, с частотой 3 Ггц, скорость составляет 3000 ключей в секунду. Представьте себе, каковой будет скорость подбора, если использовать серверный процессор Xeon, а если в руках злоумышленника есть вычислительный кластер, то подбор пароля не составит труда. Обратите внимание, что BruteForce-атака выполняется оффлайн, и не требует нахождения в радиусе действия сети.

Практика:

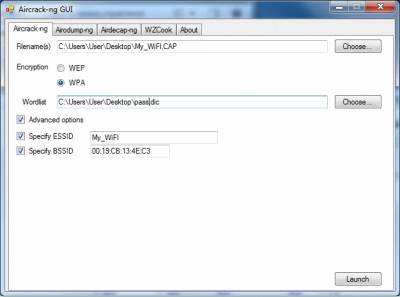

Выполнение такого рода атаки сходно с DoS. Для этого также нужны все те же инструменты, но также и набор утилит Aircrack. Злоумышленник также должен находиться там, где сигнал достаточно мощен, чтобы его мог обнаружить адаптер в режиме мониторинга, также посылать пакеты реассоциации. После посылки некоторого их количества (хватит и трех минут посылки пакетов, с перерывами в 20 секунд), необходимо остановить захват трафика кнопкой на панели задач. Весь захваченный трафик будет сохранен в файл с расширением ncf. Все, после этого злоумышленник может уйти из радиуса действия сети, домой, либо в датацентр ?, где заняться подбором пароля. Для этого необходимо переконвертировать захваченный трафик в CAP-формат (см. первую статью этого цикла). Далее выполняется работа с утилитой Aircrack. Указывается путь к файлу с трафиком, путь к словарю, а также SSID взламываемой сети и MAC-адрес точки доступа. После чего начинается перебор Pre-Shared Key по словарю.

Методы защиты:

Защититься от такой атаки очень сложно, поскольку ассоционные пакеты являются основой и так услабленного механизма аутентификации сети WPA-PSK. Лучшая в таком случае защита – это не использовать WPA-PSK в корпоративной среде, а в домашних условиях установить точку доступа так, чтобы беспроводная сеть не выходила за пределы вашей квартиры, либо же используйте глушащие устройства по периметру.

Заметьте, что маловероятно, что тот, кто захочет взломать вашу домашнюю сеть, обладает вычислительным кластером, поэтому для оптимальной защиты подойдем 13-15-значный Pre-Shared Key, состоящий из цифр, букв в обоих регистрах, и спецсимволов. Также стоит помнить, что Aircrack не может работать с национальными символами, поэтому пароль с использованием русских букв – лучшая защита от взлома начинающим «хакером» Но в то же время не забывайте, что новые средства взлома появляются изо дня в день, и поэтому вместе с русскими символами в пароле, не ленитесь делать его сложным. И при этом меняйте его раз в месяц. В таком случае вашей домашней WPA-PSK сети гарантирована безопасность.

Заключение.

В данной статье были рассмотрены методы, при помощи которых злоумышленник может узнать pre-Shared Key, либо же временно вывести сеть из строя. Используйте все вышеуказанные методы защиты, но также не забывайте правила – «Лучший метод обеспечения безопасности беспроводной сети – это ее отсутствие». Не воспринимайте это правило буквально, но все же используйте беспроводные сети только там, где она действительно нужна вам.

Также, не забывайте, что безопасность беспроводной сети – это всего лишь один из внешних периметров безопасности вашей инфраструктуры.

Существуют и другие методы защиты, например фильтрация MAC-адресов, благодаря которому к точке доступа сможет подключиться только то устройство, MAC-адрес которого занесен в «белый» список.

Также уделите внимание настройке DHCP-сервера. Если в вашей сети работает ограниченное количество компьютеров, то ограничьте пул адресов только ими, и создайте для каждого из них резервирование. Такой метод защиты не спасет вас от IT-профессионала, который задействует сканер сети для определения класса и маски сети, но уж точно защитит вас от атак начинающих взломщиков.

Плюс ко всему, всегда анализируйте, какая информация передается у вас в сети. Избавьтесь от странных и подозрительных программ, передающих неизвестно что непонятно куда. Строго регламентируйте набор открытых портов на каждом компьютере путем настройки брандмауэра в Windows 7. Если у вас есть домен Active Directory, то вопрос решается путем использования групповой политики.

И задействуйте проверку подлинности NTLM, для общих сетевых ресурсов, отключив «гостевой» доступ, и включив общий доступ с парольной защитой.

Согласитесь, что лучше один раз потратить время и создать безопасную IT-инфраструктуру, чем впоследствии допустить утечку информации

Джерело: http://mgupi-it.ru/Tech/wireless/wifisecurity_part3.aspx |